Wyciek combolisty Telegramu stał się ostatnio centralnym punktem w kręgach zajmujących się cyberbezpieczeństwem ze względu na poważne naruszenie bezpieczeństwa danych obejmujące 361 milionów skradzionych kont. Te dane uwierzytelniające, zebrane z różnych źródeł, w tym ze złośliwego oprogramowania kradnącego hasła, ataków polegających na fałszowaniu danych uwierzytelniających i naruszeń bezpieczeństwa danych, zostały teraz dodane do usługi powiadamiania o naruszeniu danych Have I Been Pwned (HIBP).

Dzięki temu rozwiązaniu użytkownicy mogą sprawdzić, czy ich konta nie zostały przejęte. W tym blogu omówimy zawiłości kombinatorów Telegramu, metody stosowane do gromadzenia tak ogromnych ilości danych oraz konsekwencje tych naruszeń.

Mechanika kombinatora Telegramu

Combolist, skrót od „listy kombinacji”, to kompilacja nazw użytkowników i haseł, które zostały skradzione lub wyciekły z różnych źródeł. Listy te są często rozpowszechniane w społecznościach cyberprzestępczych i wykorzystywane do szkodliwych działań, takich jak ataki polegające na fałszowaniu danych uwierzytelniających. Podczas tych ataków cyberprzestępcy wykorzystują zautomatyzowane narzędzia do testowania skradzionych danych uwierzytelniających na wielu stronach internetowych, wykorzystując powszechną praktykę ponownego używania haseł wśród użytkowników.

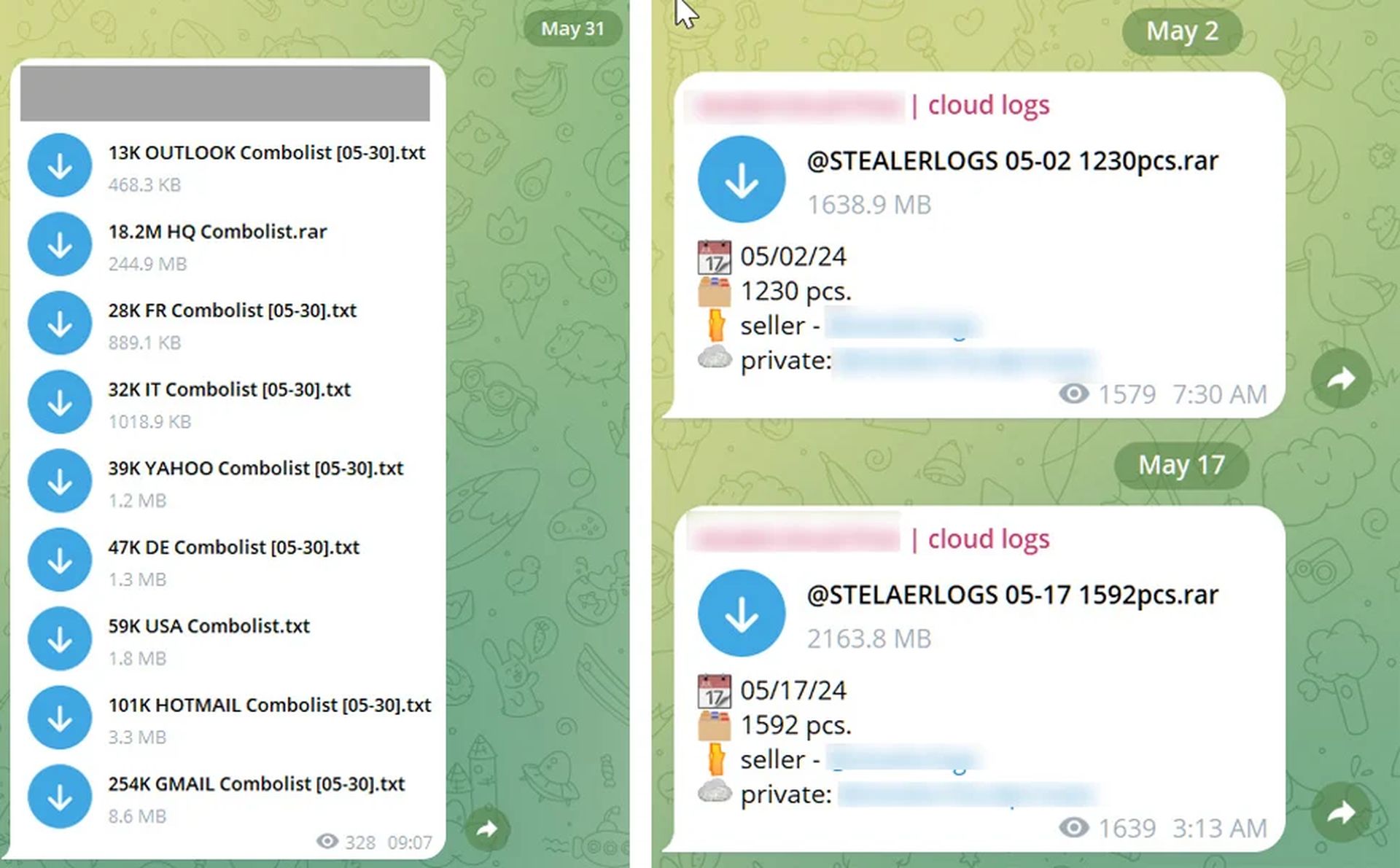

Komboliści telegramów to zasadniczo duże zbiory skradzionych danych uwierzytelniających — kombinacji nazw użytkowników i haseł — rozpowszechnianych w społecznościach cyberprzestępczych w serwisie Telegram. Badacze zajmujący się cyberbezpieczeństwem zidentyfikowali wiele kanałów Telegramu przeznaczonych do udostępniania tych list, które służą do budowania reputacji i przyciągania subskrybentów w społeczności cyberprzestępczej.

Telegram stał się popularną platformą dla cyberprzestępców rozpowszechniającą combolisty ze względu na szyfrowane wiadomości, duże możliwości grupowe i względną anonimowość. Badacze odkryli liczne kanały Telegramu przeznaczone do udostępniania tych list, co ułatwia złośliwym podmiotom dostęp do tych danych i wykorzystywanie ich do dalszych ataków.

Dane na tych listach kombinacyjnych pochodzą z różnych źródeł:

- Ataki polegające na upychaniu poświadczeń: Cyberprzestępcy korzystają z zautomatyzowanych narzędzi, aby próbować zalogować się przy użyciu skradzionych danych uwierzytelniających w wielu witrynach internetowych, opierając się na prawdopodobieństwie, że użytkownicy często ponownie używają haseł w różnych usługach.

- Naruszenia danych: Włamania na dużą skalę do witryn internetowych i usług skutkują wyciekiem danych uwierzytelniających użytkownika.

- Złośliwe oprogramowanie kradnące hasła: ten typ złośliwego oprogramowania infekuje urządzenia i kradnie zapisane nazwy użytkowników i hasła, często wraz z powiązanymi adresami URL i innymi danymi przeglądania.

Badacze, decydując się na anonimowość, zebrali znaczną ilość tych danych – 122 GB danych uwierzytelniających – z kilku kanałów Telegramu i udostępnili je Troyowi Huntowi, założycielowi HIBP. Hunt potwierdził, że ten zbiór danych obejmuje 361 milionów unikalnych adresów e-mail, z czego 151 milionów nie było wcześniej widocznych w usłudze HIBP.

Analiza masowego naruszenia bezpieczeństwa danych

Naruszenie combolistu Telegramu osiągnęło bezprecedensową skalę i ujawniło ponad 361 milionów unikalnych adresów e-mail. To źródło informacji jest nie tylko obszerne, ale także bardzo szczegółowe i często obejmuje nie tylko kombinacje adresów e-mail i haseł, ale także adresy URL powiązane z tymi danymi uwierzytelniającymi. Takie dane są często kradzione za pomocą wyrafinowanych środków, takich jak złośliwe oprogramowanie kradnące hasła.

Złośliwe oprogramowanie kradnące hasła infiltruje urządzenia i wydobywa poufne informacje, w tym:

- Nazwy użytkowników i hasła

- Ciasteczka: dane, których można użyć do przejęcia sesji.

- Adresy URL: Strony internetowe powiązane ze skradzionymi danymi uwierzytelniającymi.

Dane krążące przez kombinatory Telegramu są następnie zestawiane w dzienniki i udostępniane lub sprzedawane na rynkach cyberprzestępczych. Biorąc pod uwagę anonimowość badaczy udostępniających te dane, jasne jest, że weryfikacja legalności każdego uwierzytelnienia jest ogromnym zadaniem. Jednak Hunt zweryfikował wiele adresów e-mail, które wyciekły, korzystając z formularzy resetowania hasła i zweryfikował ich powiązanie z wymienionymi witrynami internetowymi.

Żadna witryna nie pozostaje nietknięta

Rozmiar zbioru danych oznacza, że może to mieć wpływ na prawie każdą witrynę umożliwiającą logowanie. Od dużych korporacji po małe fora, zasięg tych referencji jest ogromny. Nawet BleepingComputer, witryna poświęcona cyberbezpieczeństwu, była zaangażowana w to naruszenie danych. Poświadczenia powiązane z Błyszczący Komputer fora zostały skradzione poprzez złośliwe oprogramowanie kradnące informacje, co podkreśla powszechne zagrożenie stwarzane przez tego typu złośliwe oprogramowanie.

Złośliwe oprogramowanie kradnące informacje działa poprzez infiltrację urządzenia, przechwytywanie poufnych informacji i przesyłanie ich z powrotem do atakujących. Ten typ złośliwego oprogramowania jest powszechnie dystrybuowany poprzez:

- Media społecznościowe: łącza lub załączniki w wiadomościach prowadzące do pobrania złośliwego oprogramowania.

- Zepsute oprogramowanie: Pirackie oprogramowanie jest często dołączane do złośliwego oprogramowania.

- Fałszywe produkty VPN: złośliwe aplikacje udające legalne usługi VPN.

- Kampanie e-mailowe: wiadomości e-mail phishingowe zawierające złośliwe załączniki lub łącza.

Użytkownicy, których to dotyczy, często stają przed trudnym zadaniem resetowania każdego hasła przechowywanego w menedżerze haseł przeglądarki, a także wszelkich innych kont korzystających z tych samych danych uwierzytelniających. Ponieważ naruszeniom tym zwykle brakuje sygnatur czasowych, użytkownicy muszą założyć, że wszystkie dane uwierzytelniające zapisane w ich przeglądarce zostały naruszone.

Złośliwe oprogramowanie kradnące informacje stało się poważnym wyzwaniem w dziedzinie cyberbezpieczeństwa, ułatwiając szereg ataków, od oprogramowania ransomware po kradzież danych. Głośne naruszenia, takie jak te wymierzone w rząd Kostaryki i firmy takie jak Microsoft, CircleCi i inne, często wynikają z kradzieży danych uwierzytelniających przez tego typu złośliwe oprogramowanie. Zdolność szkodliwego oprogramowania do przechwytywania szerokiego zakresu danych, w tym historii przeglądarki i portfeli kryptowalut, czyni go potężnym narzędziem dla cyberprzestępców.

Skradzione dane są albo sprzedawane na platformach cyberprzestępczych, albo wykorzystywane bezpośrednio do włamań na dodatkowe konta. Ten ciągły cykl kradzieży i wykorzystywania stwarza trwałe środowisko zagrożeń, w którym nawet użytkownicy, którzy pilnie zmieniają swoje hasła, mogą być wielokrotnie narażeni na niebezpieczeństwo.

Stawianie czoła rzeczywistości związanej z kombinatorami Telegramu i naruszeniami danych

Masowy wyciek 361 milionów kont w serwisie Telegram podkreśla bezwzględny charakter cyberprzestępczości i stale obecne zagrożenie, jakie stwarza złośliwe oprogramowanie kradnące informacje. Chociaż usługi takie jak Have I Been Pwned zapewniają użytkownikom ważne narzędzia umożliwiające kontrolę ich narażenia, zadanie zabezpieczenia swojej obecności cyfrowej pozostaje wyzwaniem. Szczegółowy charakter wyciekających danych, w tym adresów URL i plików cookie, podkreśla potrzebę stosowania solidnych praktyk w zakresie cyberbezpieczeństwa i stałej czujności.

Ponieważ cyberprzestępcy w dalszym ciągu wykorzystują luki w zabezpieczeniach i udostępniają skradzione dane na platformach takich jak Telegram, nie można przecenić znaczenia używania silnych, unikalnych haseł, regularnej aktualizacji oprogramowania i zachowywania ostrożności w stosunku do potencjalnych źródeł złośliwego oprogramowania. Walka z kradzieżą danych uwierzytelniających i naruszeniami danych trwa, co wymaga od użytkowników na całym świecie zarówno świadomości, jak i proaktywnych działań.

Autor wyróżnionego obrazu: ilgmyzin / Unsplash

Source: 361 milionów skradzionych kont ujawnionych w wyniku wycieku kombinatorów Telegramu