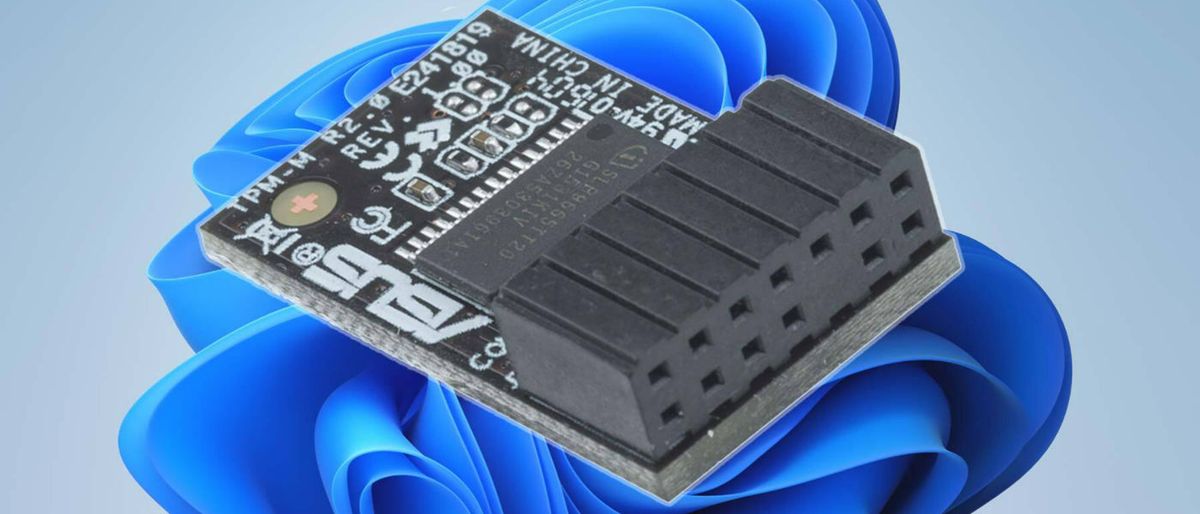

Zintegrowany TPM (Trusted Module Platform) jest dziś kluczowym elementem bezpieczeństwa systemu. Do tego stopnia, że, jak być może dobrze wiesz, Microsoft zezwoli na instalację Windowsa 11 tylko na systemach wyposażonych w ten system bezpieczeństwa (z kilkoma wyjątkami, o których tutaj mówiliśmy), umieszczając użytkowników starszych systemów, które nie mają Układ TPM w skomplikowanej sytuacji i nie mający możliwości jego zainstalowania.

Faktem jest, że producenci i programiści stawiają na chipy przeznaczone do zagwarantowania bezpieczeństwa niektórych operacji, z TPM towarzyszącymi kompatybilnymi systemami i bezpieczną enklawą jako implementacją tego samego zaprojektowaną przez Apple. I nie ma wątpliwości, że w zdecydowanej większości przypadków ten system oferuje poziom bezpieczeństwa, który jest więcej niż wystarczający i przy którym możemy zachować spokój.

Jednak TPM okazał się nieomylny, w pewnych okolicznościach i przy złożonej, ale wykonalnej procedurze można ominąć ochronę, która teoretycznie uniemożliwia włączenie i korzystanie z systemu oraz, w tych samych okolicznościach, dostęp do sieci korporacyjnej , co wiąże się z ogromnym ryzykiem. Przed analizą podatności ponownie nalegamy na to, o czym wspomnieliśmy wcześniej, są to bardzo specyficzne okoliczności i nie jest to atak dostępny dla każdego, ale nadal ważne jest, aby o tym wiedzieć i, jeśli to konieczne, temu zapobiec.

Odkrycie to jest wynikiem śledztwa przeprowadzonego i upublicznionego kilka dni temu przez Grupa Dolos, którego autorzy uzyskali pełny dostęp do dysku twardego laptopa prekonfigurowanego w celu zapewnienia dostępu do sieci firmowej za pośrednictwem bezpiecznego połączenia VPN. Ten typ konfiguracji jest bardzo powszechny w firmach, które udostępniają te komputery swoim pracownikom, aby mogli bezpiecznie pracować zdalnie.

TPM jest bezpieczny, jego implementacja mniej

Biorąc pod uwagę bezpieczeństwo oferowane przez chip TPM, wiele ataków jest wykluczonych, dlatego badacze próbowali innego podejścia, tj. szukali słabości związanych z samym chipem i jego integracją z systemem. W najczęstszej konfiguracji system uruchamia się bezpośrednio w systemie Windows, bez wcześniejszego kroku wymagającego wprowadzenia hasła. Pojedynczy klucz, przechowywany w chipie, służy do odblokowania systemu.

Sama konstrukcja chipów TPM sprawia, że próba bezpośredniego dostępu do ich zawartości jest praktycznie niemożliwa. Niektóre modele mają nawet funkcję fizycznego samozniszczenia, jeśli zostaną wykryte próby uzyskania dostępu do wnętrza. Tymczasem punkty mocujące chip do płytki są tak małe, że w praktyce prawie niemożliwe jest przylutowanie do nich czegokolwiek, aby spróbować uzyskać dostęp do danych przesyłanych do i z chipa.

A jaki byłby sens uzyskiwania dostępu do takiego ruchu danych? W tym miejscu musimy wiedzieć, że połączenie TPM z procesorem odbywa się za pośrednictwem magistrali SPI (Serial Peripheral Interface) i że dzięki implementacji zabezpieczeń funkcji BitLocker umieszczenie sniffera na tej magistrali danych może umożliwić klucz odszyfrowywania jednostki pamięci systemu do uzyskania, ponieważ jest przesyłany w postaci nieszyfrowanej.

Idealnie, ze względów bezpieczeństwa, TPM powinien mieć dedykowaną magistralę łączącą go z procesorem, ale ze względów konstrukcyjnych i kosztowych okazuje się, że ta sama magistrala używana do tego połączenia jest również używana przez inne komponenty na płycie głównej, w tym CMOS chip, w którym znajduje się system BIOS. Co jest specjalnego w tym chipie? Cóż, w przeciwieństwie do TPM, piny łączące go z płytą główną są bardzo duże, więc podłączenie czegoś do nich jest znacznie łatwiejsze.

Następnym krokiem było przeanalizowanie całego ruchu danych na magistrali SPI, do której podłączono zarówno BIOS, jak i układ TPM, filtrując wszystkie dane w celu wyodrębnienia klucza szyfrowania. Nie zajęło im dużo czasu, aby wykorzystać dostęp systemowy do dysku twardego, aby uzyskać dostęp do zawartości jednostki pamięci. Od tego momentu wojna była już wygrana, badacze zdobyli już klucz potrzebny do odszyfrowania zawartości dysku.

Dzięki uzyskanemu kluczowi deszyfrowania dysku badacze nie musieli już borykać się z niemożliwością odblokowania systemu bez klucza: następnym krokiem było odłączenie dysku SSD od laptopa i podłączenie go do innego systemu, aby uzyskać dostęp do jego zawartości.

Jeszcze gorzej niż wyglądało

Podczas analizy zawartości dysku twardego dokonano najciekawszego odkrycia: na komputerze PC był zainstalowany korporacyjny klient VPN, preinstalowany i wstępnie skonfigurowany, gotowy do użycia. W przeciwieństwie do klientów VPN dla użytkowników domowych rozwiązania korporacyjne mają bardzo interesującą cechę: nawiązują połączenie przed zalogowaniem się użytkownika. W ten sposób skrypty domenowe są uruchamiane w systemach zaraz po ich włączeniu, co pozwala uniknąć w każdym przypadku konieczności uwierzytelniania hasłem (specyficznym dla każdego komputera), co może być koszmarem dla administratora takich systemów.

Co to znaczy? Cóż, w tym momencie badacze i potencjalni napastnicy mogliby skorzystać z wielu dobrze znanych technik, aby wprowadzić złośliwe oprogramowanie na dysk SSD atakowanego systemu, który następnie zostałby ponownie zmontowany na komputerze. A kiedy ten komputer lub zrzut dysku w maszynie wirtualnej zostanie uruchomiony, natychmiast uzyska dostęp do sieci korporacyjnej, tak że naruszone zostanie nie tylko bezpieczeństwo tego systemu, ale całej infrastruktury.

Jak wspomnieliśmy na początku, jest to złożony atak, ponieważ wymaga fizycznego dostępu do systemu i przy pewnych dodatkowych zabezpieczeniach jest unieważniany. Najprostszą opcją jest to, że użytkownik musi wprowadzić hasło, aby uruchomić system (sam system, a nie Windows), można również użyć dodatkowego systemu bezpieczeństwa, który szyfruje komunikację między TPM a procesorem.

Dlatego mówimy o problemie bezpieczeństwa, który nie jest łatwy do wykorzystania, ale istnieje, który można odtworzyć (tym bardziej teraz, gdy został upubliczniony) i który pokazuje, że nawet posiadanie układu TPM nie gwarantuje pełnego bezpieczeństwa. W rezultacie konieczne jest podjęcie dodatkowych środków, takich jak zablokowanie uruchamiania systemu hasłem.

I jest jedno zalecenie, które jest najważniejsze, przede wszystkim inne: pamiętaj, że nigdy nie będziemy mieli 100% bezpieczeństwa. Niezależnie od tego, czy mamy chip TPM, bardzo bezpieczną sieć VPN itp., nie możemy zaniedbywać bezpieczeństwa. Trzymaj nasze komputery pod obserwacją, nie instaluj oprogramowania wątpliwego pochodzenia, bądź bardzo ostrożny z tym, co otrzymujemy pocztą elektroniczną… tak, wiemy, są to te same stare wytyczne, ale ich znaczenie jest fundamentalne, jeśli chodzi o ochronę przed zagrożeniami.