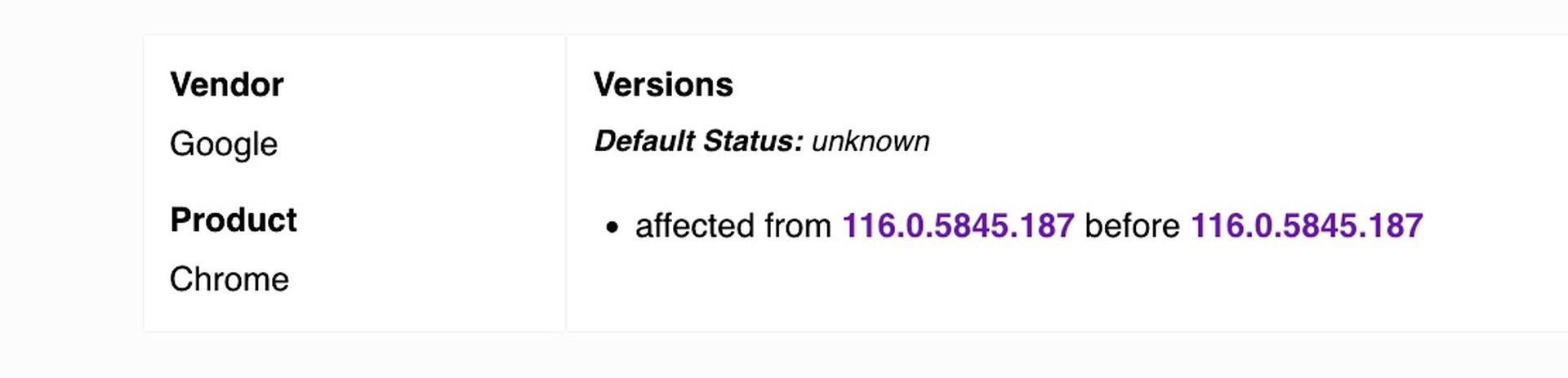

Google to wyjaśniło wyeksploatowany Chrome zero-day, początkowo sądzono, że faktycznie znajduje się w przeglądarce Chrome znajduje się w bibliotece libwebp (CVE-2023-5129). To objawienie następuje później organ numerujący CVE odrzucił lub wycofał identyfikator, uznając to za duplikat CVE-2023-4863.

Ten ostatni wpis został już zmieniony na obejmować jego wpływ na bibliotekę libwebp.

Zrozumienie CVE-2023-5129

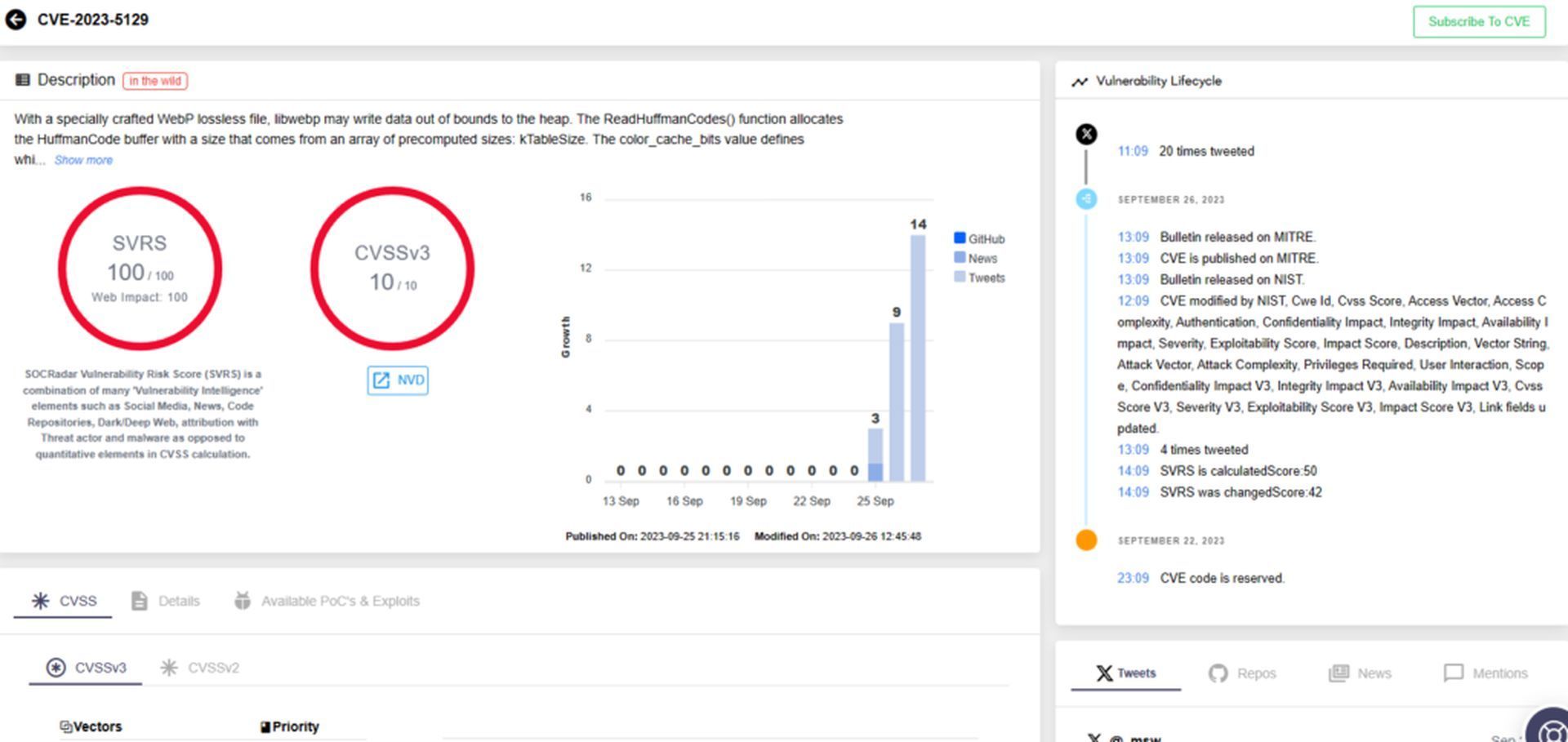

W sercu tej luki leży wadliwa implementacja algorytmu kodowania Huffmana. Nadzór ten potencjalnie umożliwia złośliwych aktorów, aby wywołać przepełnienie bufora sterty i wykonać dowolny kod. W szczególności CVE-2023-5129 wpływa na wersje libwebp od 0.5.0 do 1.3.1. Jednak Google szybko rozwiązało ten problem w wersji 1.3.2. Jego powagę podkreśla m.in doskonały wynik CVSS wynoszący 10,0, co oznacza jego krytyczny charakter.

Jakie jest połączenie?

Naukowcy z Rezilion wcześniej przypuszczano, że CVE-2023-41064, luka w zabezpieczeniach związana z przepełnieniem bufora w ramach platformy ImageI/O firmy Apple, i CVE-2023-4863, wspomniany wcześniej Chrome zero-day, zasadniczo były przejawy tej samej wady. Jak się okazuje, ich hipoteza była słuszna, co doprowadziło do pojawienia się CVE-2023-5129.

Powszechny wpływ

Znaczenie tego objawienia rozciąga się na cały światsa szerokie spektrum aplikacji i platform. Biblioteka libwebp jest integralną częścią:

- Popularne obrazy kontenerów, zbiorczo pobierane i wdrażane miliardy razy (np. drupal, ngnix, perl, python, ruby, rust, wordpress).

- Różne narzędzia zależne od libwebp.

- Wiodące przeglądarki internetowe, takie jak Chrome, Firefox, Microsoft Edge, Opera i inne.

- Liczne dystrybucje Linuksa, w tym Debian, Ubuntu, Alpine, Gentoo, SUSE i inne.

- Framework Electron, będący podstawą wielu wieloplatformowych aplikacji komputerowych.

- Wiele innych aplikacji, od Microsoft Teams i Slack po Discord, LibreOffice, 1Password, Telegram, Signal Desktop i inne.

Chwila niektóre mają już zintegrowane poprawki w celu usunięcia luki, inni jeszcze nie poszli w ich ślady. Konsumenci koniecznie powinni zwrócić uwagę na odwieczną radę: regularnie aktualizuj swoje systemy operacyjne i oprogramowanie.

Wzmacnianie pozycji przedsiębiorstw

Dla przedsiębiorstw korzystających ze skanerów podatności na ataki oznacza to rozwój znaczący krok naprzód. Teraz mogą automatycznie wykrywać i naprawiać luki w swoich systemach.

Podjąć działanie

Eksperci podkreślają pilność szybkiego działania. Przedsiębiorstwa, na których polega skanery podatności teraz mam ma to decydującą zaletę w szybkim wykrywaniu i łagodzeniu zagrożenia CVE-2023-5129. Tom Sellers oferuje praktyczne polecenie dla użytkowników macOS umożliwiające identyfikację poprawionych wersji Electrona, wzmacnianie swoich aplikacji przed potencjalnymi zagrożeniami.

Tomek Sprzedający, Główny inżynier ds. badań Na uruchomZeroudostępnił polecenie powłoki dla użytkowników systemu macOS aby rozeznać, na których z nich opierają się ich zastosowania określone wersje Electron. Wersje 22.3.24, 24.8.3, 25.8.1, 26.2.1, i 27.0.0-beta.2 otrzymali niezbędną poprawkę, zapewniając użytkownikom dodatkową warstwę bezpieczeństwa.

Podsumowując, identyfikacja CVE-2023-5129 w libwebp rzuca światło na wzajemne powiązania podatności w powszechnie używanych aplikacjach i bibliotekach. Proaktywne środki, w tym regularne aktualizacje i skanowanie podatności, mają kluczowe znaczenie zabezpieczanie systemów i danych przed potencjalnymi zagrożeniami.

Tymczasem wiadomość o rozwoju technologii pojawia się tuż po 25. urodzinach Google. Jeśli to przegapiłeś, koniecznie zapoznaj się z naszym artykułem o tym, jak spinner-niespodzianka Google z okazji 25. urodzin Google uczcił swoje ćwierćwiecze.

Autor wyróżnionego obrazu: Pixabay

Source: Google potwierdza wykorzystanie przeglądarki zero-day w libwebp (CVE-2023-5129)