Cyberbezpieczeństwo ostatnio doświadczyło nowego zagrożenia: wyrafinowanego złośliwego oprogramowania atakującego witryny WordPress. To złośliwe oprogramowanie sprytnie maskuje się jako popularna wtyczka zabezpieczająca WordFence, tworząc fałszywe poczucie bezpieczeństwa, jednocześnie wyłączając podstawowe mechanizmy ochrony i otwierając tylne drzwi dla atakujących.

Rutynowa kontrola ujawnia ukryte złośliwe oprogramowanie WordPress

Odkrycie tego złośliwego oprogramowania nastąpiło podczas standardowego dochodzenia w sprawie naruszonej witryny WordPress. Administrator witryny, początkowo zaniepokojony potencjalną kradzieżą karty kredytowej, skutecznie usunął bezpośrednie zagrożenie. Jednak bardziej szczegółowa analiza przeprowadzona przez ekspertów ds. bezpieczeństwa w Sucuri odkryła bardziej podstępny problem: złośliwą wtyczkę zaprojektowaną w celu obejścia mechanizmu wykrywającego WordFence i zneutralizowania jego funkcji.

Użycie złośliwych wtyczek to powszechna taktyka stosowana przez atakujących w celu infiltracji witryn WordPress, szczególnie tych z naruszonymi kontami administratora. Te wtyczki często maskują się pod nazwami ogólnymi, płynnie wtapiając się w środowisko witryny. W tym konkretnym przypadku podejrzana wtyczka nosiła nazwę wp-engine-fast-action, co jest mylącą nazwą, ponieważ witryna nie była hostowana na WPEngine i nie istnieje żadna legalna wtyczka o takiej nazwie.

Luki w zabezpieczeniach WordFence pod lupą

WordFence, szczycący się ponad 5 milionami aktywnych instalacji, jest wiodącym rozwiązaniem bezpieczeństwa dla witryn WordPress. Jednak pomimo solidnych funkcji, w tym uwierzytelniania dwuskładnikowego i usługi zapory sieciowej, nie jest odporny na ataki. Złośliwa wtyczka wp-engine-fast-action zawierała skrypt, który ukrywał swój prawdziwy cel, używając kodowania base64, konkatenacji i odwróconych ciągów.

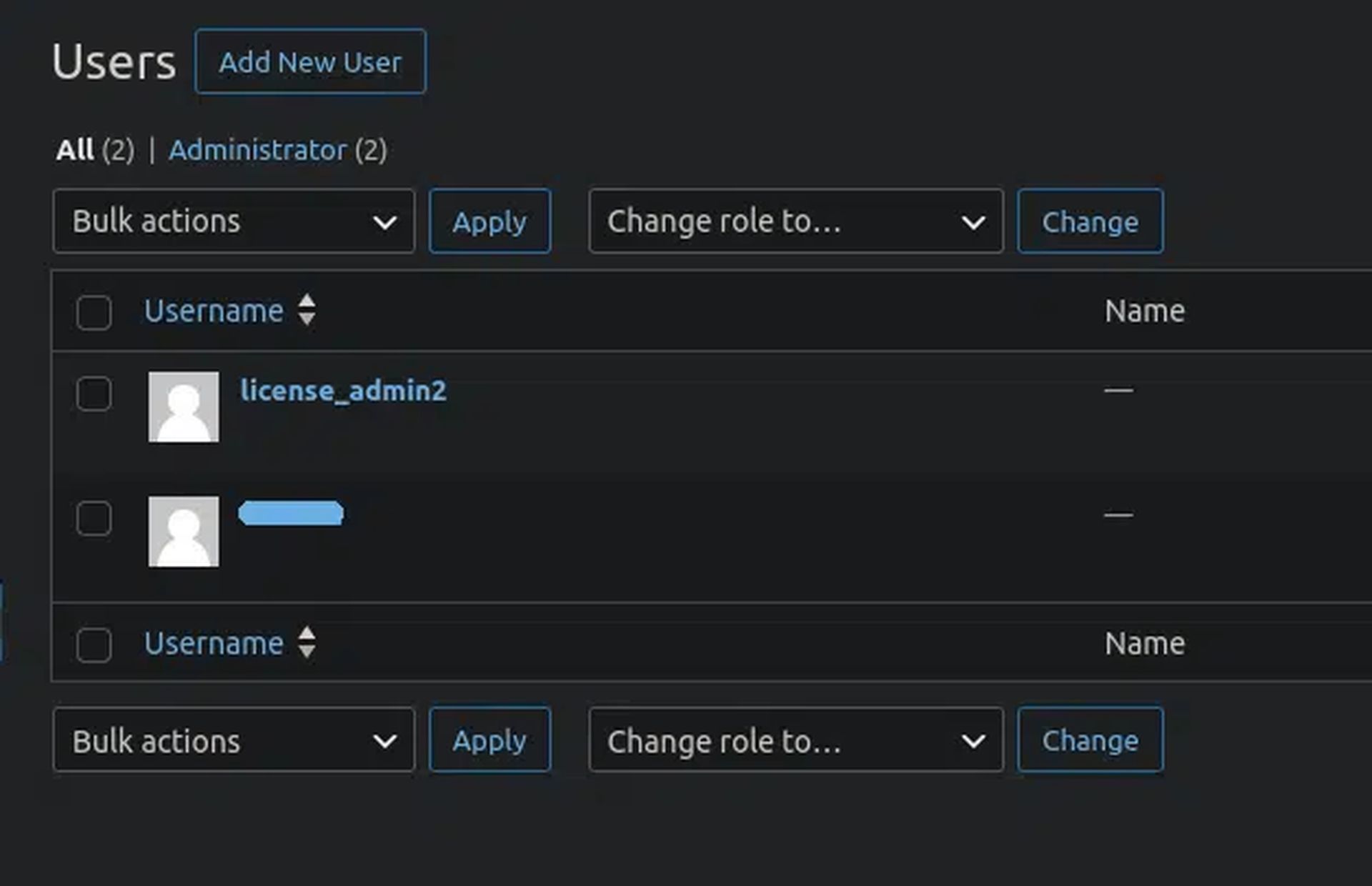

Po rozszyfrowaniu szkodliwe intencje wtyczki stały się jasne: zmieniła ona nazwę katalogu wtyczki WordFence na „wordfence1”, skutecznie go wyłączając, utworzyła nowego złośliwego użytkownika administratora lub podniosła uprawnienia istniejącego użytkownika o nazwie license_admin2 i stała się potencjalnym wektorem ponownej infekcji, zapewniając atakującym ciągły dostęp nawet po początkowym usunięciu złośliwego oprogramowania.

Sprytne przebranie

Aby jeszcze bardziej uniknąć wykrycia, atakujący włączyli do wtyczki dodatkowe pliki (main.js i style.css). Plik main.js zawierał zaciemniony kod JavaScript, który wizualnie manipulował ustawieniami WordFence, tworząc iluzję, że skanowanie zabezpieczeń było aktywne, gdy tak nie było. Plik style.css ukrywał obecność fałszywej wtyczki i złośliwego użytkownika administratora z pulpitu WordPress. Ten oszukańczy kod, choć krótki, był niezwykle skuteczny w wprowadzaniu użytkowników w błąd, sprawiając, że uwierzyli, że ich witryna jest bezpieczna.

Jak chronić swoją witrynę WordPress

Chociaż WordFence pozostaje cennym narzędziem bezpieczeństwa dla witryn WordPress, incydent ten podkreśla znaczenie zapewnienia prawidłowej konfiguracji wszystkich jego funkcji i zachowania czujności na potencjalne luki w zabezpieczeniach. Sucuri zaleca kilka środków w celu skutecznego łagodzenia zagrożeń:

- Uwierzytelnianie dwuskładnikowe (2FA):Dodaje to dodatkową warstwę zabezpieczeń do logowania, wymagając dodatkowego kroku weryfikacji wykraczającego poza samą nazwę użytkownika i hasło.

- Zabezpieczanie pliku wp-config.php:Wdrożenie środków bezpieczeństwa, takich jak disallow_file_edit i disallow_file_mods, może zapobiec nieautoryzowanym modyfikacjom tego krytycznego pliku.

- Regularne aktualizacje:Aktualizowanie WordPressa, motywów i wtyczek gwarantuje, że znane luki w zabezpieczeniach zostaną naprawione.

- Zapora sieciowa witryny:Może to zapewnić ochronę przed atakami siłowymi i blokować złośliwe boty.

Monitorowanie integralności plików: Korzystanie z zewnętrznych rozwiązań skanujących może pomóc w wykrywaniu nieautoryzowanych zmian w plikach witryny.

Odkrycie tego nowego złośliwego oprogramowania WordPress stanowi wyraźne przypomnienie nieustannej gry w kotka i myszkę między specjalistami ds. cyberbezpieczeństwa a cyberprzestępcami. Pamiętaj, aby być na bieżąco z najnowszymi zagrożeniami i podejmować proaktywne środki w celu ochrony swojej witryny WordPress.

Źródło wyróżnionego obrazu: Fikret tozak/Odsłoń

Source: Oprogramowanie malware WordPress ukrywa się pod nazwą ochrony WordFence